정보유출 흔적 조사

정보유출 흔적 조사

자료 저장 매체를 이용한 부분과 온라인을 이용한 부분으로 나누어 살펴본다.

두 경우 모두 여러가지 아티팩트를 분석해서 시간적 연관성을 기반으로 수행한다.

자료 저장 매체 이용

1) 이동형 매체 사용 흔적

대상 아티팩트 : 레지스트리/setupapi.log, setupapi.dev.log 파일/이벤트로그

획득 정보 : 시간 정보, 마운트 드라이브 정보

usb device view

usb Forensic Tracker

2) 1)에서 구한 USB 사용 시간 전후 파일 접근 이력

대상 아티팩트 : 저널파일 / 로그파일 / $MFT 파일 / 최근 사용자 행위

획득 정보 : 파일 정보

$MFT

F:\RawCopy>RawCopy64.exe /FileNamePath:c:0 /OutputPath:f:\temp\c-Dir

$LogFile

F:\RawCopy>RawCopy64.exe /FileNamePath:c:2 /OutputPath:f:\temp\c-Dir

$UsnJrnl

F:\ExtractUsnJrnl>ExtractUsnJrnl64.exe /DevicePath:C: /OutputPath:F:\temp\c-Dir

3) 드라이브 파일 복사, 이동 이력

대상 아티팩트 : 저널파일 / 로그파일 / $MFT 파일 / ShellBag / Shellbag MRU

획득 정보 : 파일 정보. 특히 1)에서 구한 시간 및 드라이브로의 파일 이동/복사 분석

NTFS Log Tracker

Shellbag Analyzer

Last Activity View

특정 시간대 즉 USB 이용 시간대와 비슷한 시간대에 H 드라이브에 접근 했음을 알 수 있다.

4) 시간 전후 실행 프로그램 정보

대상 아티팩트 : 프리패치분석, 프로그램 및 접근파일 정보 / AppCache / ShimCache

획득 정보 : 응용 프로그램 정보

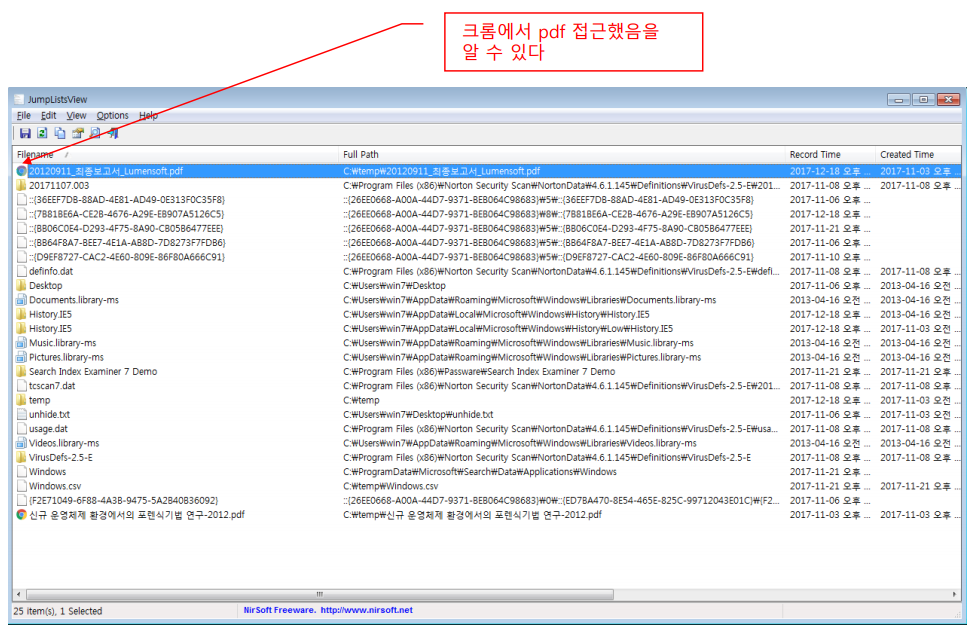

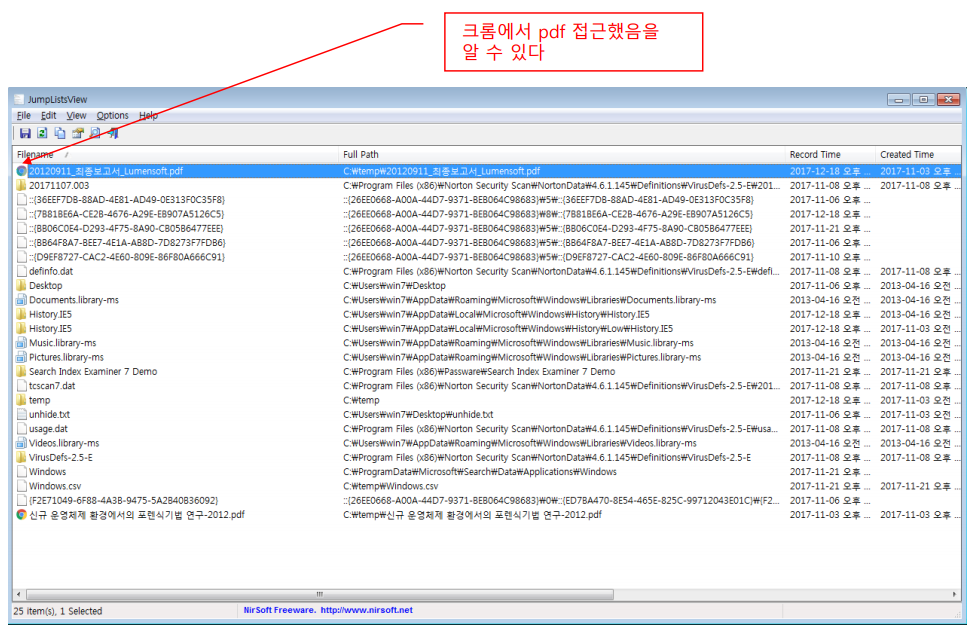

JumpList View

온라인 매체 이용

1) 웹 접속 이력

대상 아티팩트 : Web Cache / Chrome History / Last Activity View

획득 정보 : 시간 정보, 접속 URL

2) 정보 중 "mail" 문자열 포함 URL 분석

대상 아티팩트 : Web Cache / Chrome History / Last Activity View

획득 정보 : 시간 정보, 접속 URL

웹 메일 통한 정보 유출 분석을 위한 메일 관련 웹 URL 파악

IE History View

Chrome History View

3) 정보 중 웹 하드, 클라우드 드라이브 문자열 포함 URL 분석

대상 아티팩트 : Web Cache / Chrome History / Last Activity View

획득 정보 : 시간 정보, 접속 URL

웹 하드, 클라우드 저장소를 통한 정보 유출 분석을 위해 관련 웹 URL 파악

4) 특정 웹 접속 시간 전후 파일 접근 이력

자료 저장 매체 이용 부분의 2)와 동일

Last Activity View

Jump List View

5) 대상 웹 접속 시간 전후 브라우저 캐쉬 분석

IE WebCache 분석

dir c:\webcache*.dat /s /w

tasklist | find /i "taskhost" 또는 tasklist | findstr /i /c:"taskhost"

taskkill /f /im "taskhostw.exe" /t 또는 taskkill /f /im "taskhostex.ext" /t 또는 taskkill /f /im "taskhost.ext" /t

WebCachev__.dat을 붙잡고 있는 부모 프로세스 제거

xcopy /s /c /e /h /i /r /y "%localappdata%\Microsoft\Windows\Webcache\*.dat" C:\test

또는

xcopy /s /c /e /h /i /r /y "c:\Users\chohb\AppData\Local\Microsoft\Windows\WebCache\*.dat" C:\test

WebCachev__.dat을 C드라이브로 복사

esentutl /mh WebCachev__.dat

파일이 Dirty Shutdown 상태인지 확인

esentutl /p WebCachev__.dat

Dirty Shutdown --> Clean Shutdown으로 변경

nirsoft사의 esedatabaseview나 ESEViewer로 확인

'DFIR > 사용자 행위 분석' 카테고리의 다른 글

| Windows Search DB 분석 (0) | 2020.03.11 |

|---|---|

| 웹 분석-Chrome (0) | 2020.03.10 |

| 웹 분석-IE&Edge-WebCacheV01.dat (0) | 2020.03.10 |

| 파일 행위 분석-삭제파일목록 (2) | 2020.03.09 |

| 파일 행위 분석-다운로드받은파일-Zone.Identifier (2) | 2020.03.09 |